Gestion des risques cybernétiques des fournisseurs selon la norme NIS-2 mise en œuvre de manière intelligente

Une entreprise industrielle internationale a collaboré avec AON Cyber Advisory transformé sa gestion des cyber-risques - l'objectif étant de mettre en place un processus évolutif, efficace et susceptible d'être audité pour évaluer la chaîne d'approvisionnement selon NIS-2 de s'établir.

Avec plus de 1 500 collaborateurs et plusieurs sites dans l'UE, le fabricant est l'un des meilleurs fournisseurs de son secteur. Compte tenu des exigences réglementaires croissantes et de l'interdépendance croissante dans la chaîne d'approvisionnement, il s'agissait de garantir une évaluation structurée et compréhensible de la sécurité informatique des fournisseurs. L'évaluation ne devait pas seulement créer de la transparence, mais aussi fournir une documentation vérifiable qui puisse servir de preuve d'un système de sécurité actif. Gestion des risques fournisseurs est utilisé. Le processus a été mis en place et suivi par l'équipe d'experts d'AON, l'un des principaux fournisseurs de solutions cybernétiques.

Défi : données fragmentées, ressources limitées

La situation est tout aussi stimulante pour toutes les entreprises concernées par la NIS-2. Les différents niveaux de maturité des fournisseurs et une compréhension très variable de la cybersécurité - souvent marquée par le secteur d'activité concerné - rendent difficile une évaluation uniforme. À cela s'ajoute le fait que l'on ne connaît souvent pas tous les accès qui comportent des risques potentiels. Les discussions individuelles atteignent ici rapidement leurs limites. Parallèlement, la pression augmente pour répondre aux exigences des parties prenantes internes et externes, telles que la direction, les auditeurs et les instances de régulation.

En résumé, il manque une base de données objective pour évaluer les cyber-risques dans la chaîne d'approvisionnement. Les méthodes existantes, telles que les entretiens ou les recherches manuelles, prennent beaucoup de temps et sont souvent limitées dans leur pertinence. De plus, les ressources humaines disponibles sont insuffisantes pour une évaluation complète.

Court : Pour les entreprises ayant des centaines, voire des milliers de fournisseurs, il faut une méthode d'évaluation compréhensible, évolutive et efficace pour créer de la transparence et gérer les risques de manière systématique. L'objectif du projet était donc d'introduire une procédure numérique et évolutive qui soit à la fois pratique et conforme aux règles.

Solution : évaluation hybride avec une technologie intelligente

Procédure et points forts du projet

Afin d'évaluer les fournisseurs de manière uniforme et compréhensible, un questionnaire standardisé d'une trentaine de questions a été développé, basé sur ISO 27001, NIST, C5 et IT-Grundschutz. L'évaluation globale a été réalisée selon une procédure hybride : par le biais du questionnaire numérique d'auto-évaluation, d'un scan de vulnérabilité automatisé et non invasif de la surface d'attaque externe et sur la base de l'évaluation technique des experts d'AON Cyber Advisory. Ces derniers se sont également chargés de la communication avec les fournisseurs, ont analysé les données reçues et ont préparé les résultats de manière structurée pour le reporting interne.

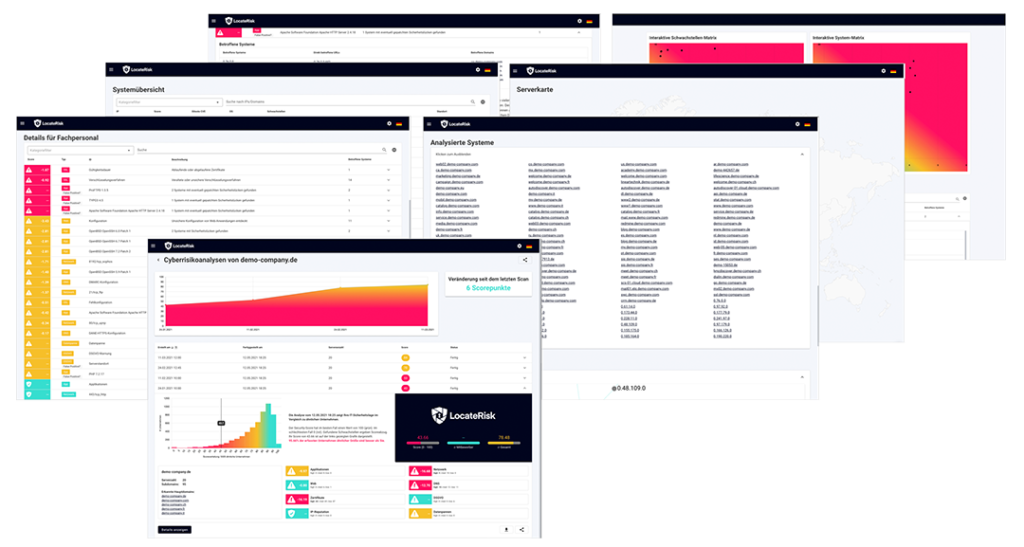

La plate-forme de LocateRisk a constitué la base technologique du projet. Elle permet aux organisations de valider, de surveiller et de comparer efficacement la situation de leurs fournisseurs et prestataires de services en matière de sécurité informatique. La combinaison d'analyses de risques automatisées, de questionnaires de conformité numériques et de puissantes fonctions de comparaison et de gestion rend la gestion des risques fournisseurs efficace, transparente et évolutive. En savoir plus sur la cartographie de la conformité en matière de cybersécurité

Un élément central est le tableau de bord des performances, qui permet de visualiser clairement toutes les informations relatives à la sécurité - comme la criticité, le score de risque informatique, le statut de conformité et les changements actuels. Cela permet d'identifier à temps les risques potentiels liés à des tiers et de les adresser de manière ciblée.

„Même notre auditeur a expressément loué la démarche et souligné qu'il souhaitait que d'autres entreprises procèdent de manière aussi structurée“.“, Le fabricant insiste sur ce point.

Des enseignements importants, mais aussi des obstacles au cours du projet

Certains fournisseurs ont dû être motivés et convaincus de manière ciblée afin d'obtenir une participation active. La majorité d'entre eux - environ 60 à 70 % - se sont montrés coopératifs et ont mis en œuvre les exigences de bonne grâce. Une petite partie des fournisseurs était initialement sceptique quant à l'implication d'un tiers externe. Dans ces cas, des assurances spécifiques ont été nécessaires pour confirmer la participation.

Certains fournisseurs craignaient que l'analyse non invasive utilisée ne s'introduise dans les systèmes internes. Mais comme il s'agit exclusivement d'analyses de sécurité informatique externes, qui ne franchissent aucun obstacle à l'accès, les réserves ont été rapidement levées. Enfin, certains fournisseurs ont refusé de participer, soit parce qu'ils craignaient que leur situation en matière de cybersécurité ne soit révélée, soit en raison de leurs directives internes. Ces entreprises ont dû être classées comme risque critique par la suite, indépendamment de leur situation réelle en matière de sécurité informatique.

Un développement intéressant en marge : Un fournisseur, d'abord sceptique, a décidé après le projet d'utiliser lui-même à l'avenir la procédure automatisée pour évaluer sa propre chaîne d'approvisionnement - en préparation de sa propre stratégie NIS 2.

Efficacité, transparence et traçabilité - les points forts du projet

Le projet a convaincu par son efficacité exceptionnellement élevée : En l'espace de dix semaines seulement, 50 fournisseurs ont pu être évalués de manière systématique. Le temps moyen d'auto-évaluation via le questionnaire numérique était de moins de 30 minutes par fournisseur.

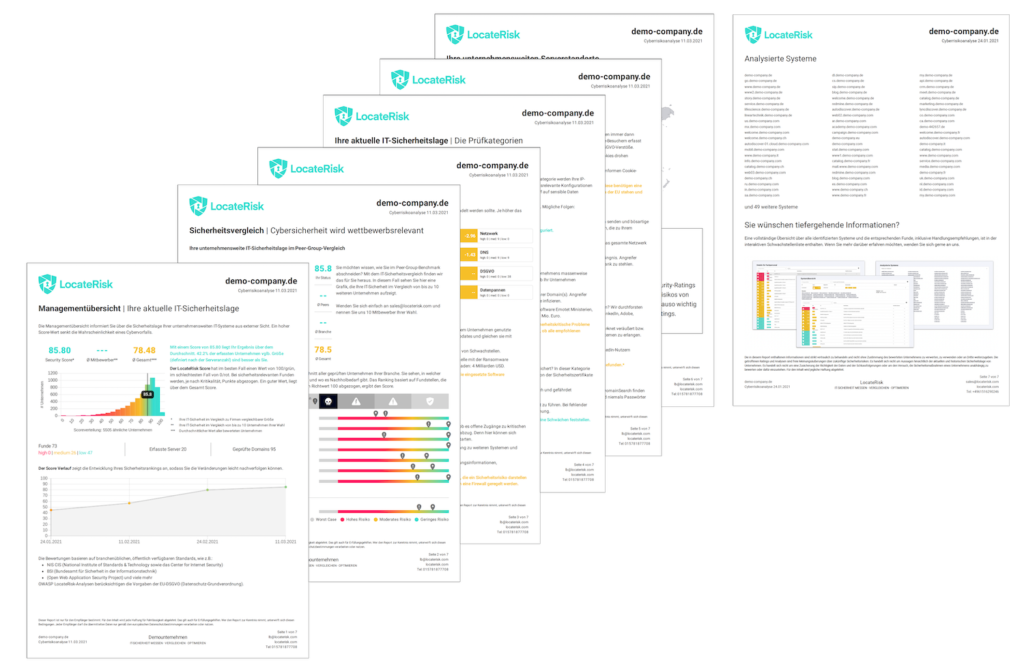

Un rapport global complet a été rédigé pour le fabricant, regroupant toutes les connaissances pertinentes sur la situation des fournisseurs en matière de cybersécurité. Il contenait des recommandations claires sur les actions à entreprendre en priorité, par exemple sur les fournisseurs avec lesquels il convient d'approfondir les discussions à court terme. Les fournisseurs eux-mêmes en ont profité : chaque entreprise a reçu une évaluation individuelle avec des résultats personnels et des recommandations concrètes d'amélioration.

Les résultats ont été présentés de manière visuelle - sous forme de graphiques clairs et d'une matrice permettant d'évaluer et de comparer rapidement la situation en matière de sécurité informatique. Il en est résulté une image claire du niveau de sécurité informatique des fournisseurs évalués.

Particulièrement pertinent en ce qui concerne la prévention des risques : L'évaluation a permis d'identifier les fournisseurs dont l'accès au système présentait un risque accru. Dans ces cas, des entretiens ciblés ont été menés avec les personnes responsables et les droits d'accès ont été limités jusqu'à ce qu'un niveau de sécurité informatique plus élevé ait pu être démontré. En savoir plus sur l'analyse des risques informatiques

Résultats et valeur ajoutée

- Gain de temps : Plus de 70 % de réduction de la charge de travail par rapport aux procédures manuelles.

- Validation technique : Combinaison de catalogues de questions avec des scans de vulnérabilité automatisés et non invasifs.

- Gestion des risques : renforcer la gouvernance interne par une approche basée sur les risques lors de l'évaluation des fournisseurs.

- Connectivité : Base de données solide pour des projets de suivi ciblés tels que des entretiens de sécurité ou des adaptations de contrats.

En outre, la méthodologie sous-jacente répond à des exigences réglementaires importantes et sert de preuve vérifiable d'une gestion active des risques de tiers - par exemple dans le contexte de la Directive NIS 2.

Conclusion et perspectives : Un modèle efficace pour des chaînes d'approvisionnement plus résilientes

Face à l'augmentation des cyberattaques via la chaîne d'approvisionnement, les exigences en matière de sécurité augmentent. Les directives réglementaires telles que NIS-2 et DORA exigent des méthodes évolutives pour évaluer systématiquement les risques de sécurité informatique par des tiers. C'est précisément là qu'intervient l'approche choisie : Elle augmente la transparence grâce à des évaluations continues et comparables des risques cybernétiques des fournisseurs et contribue à une plus grande résilience de l'entreprise de production concernée par la NIS-2 et de sa chaîne d'approvisionnement grâce à des recommandations ciblées.

Une autre valeur ajoutée est apparue dans le contexte Certification ISO 27001. L'évaluation des fournisseurs réalisée a pu être utilisée par le fabricant comme preuve documentée pour le contrôle et l'évaluation des risques dans la chaîne d'approvisionnement - tout à fait dans l'esprit des exigences de la norme. Les rapports de résultats et la documentation ont été directement intégrés dans l'audit sans effort supplémentaire et ont contribué à la réussite de la certification.

„C'est ainsi que fonctionne la gestion des risques de la chaîne d'approvisionnement aujourd'hui : nous avons établi un processus évolutif qui non seulement préserve les ressources, mais convainc également les auditeurs“.“

- Florian Lange - Conseiller en cybersécurité chez AON Cyber Advisory

Succès des projets : efficaces, évolutifs et connectés

- Jusqu'à 50 fournisseurs évalués en 10 semaines au lieu de 12 mois dans l'ancienne procédure.

- Donner la priorité aux points faibles : Findings clairement évalués avec classification CVSS.

- Simplifier le reporting : Indicateurs de score compatibles avec la gestion pour des rapports mensuels.

- Évaluer les prestataires de services : Base de données objective pour les audits de partenaires et les évaluations des risques informatiques.

Demandez maintenant une Démo en direct personelle

Identifiez et réduisez vos cyber-risques grâce à un aperçu comparable et compréhensible de votre sécurité informatique. Demandez conseil à nos experts et découvrez comment LocateRisk peut vous aider à résoudre vos cyber-risques.