Lieferanten-Cyberrisikomanagement nach NIS-2 intelligent umgesetzt

Ein internationales Industrieunternehmen hat gemeinsam mit der AON Cyber Advisory sein Cyber-Risikomanagement transformiert – das Ziel: einen skalierbaren, effizienten und auditfähigen Prozess zur Bewertung der Lieferkette nach NIS-2 zu etablieren.

Mit über 1.500 Mitarbeitenden und mehreren Standorten in der EU ist der Hersteller einer der Top-Anbieter seiner Branche. Angesichts zunehmender regulatorischer Anforderungen und wachsender Abhängigkeiten in der Lieferkette galt es, eine strukturierte, nachvollziehbare IT-Sicherheitsprüfung der Lieferanten zu gewährleisten. Die Bewertung sollte nicht nur Transparenz schaffen, sondern auch eine prüfbare Dokumentation liefern, die als Nachweis für ein aktives Lieferanten-Risikomanagement dient. Der Prozess wurde von dem Expertenteam der AON, einem der führenden Anbieter in der Bereitstellung von Cyber-Lösungen, aufgesetzt und begleitet.

Herausforderung: Fragmentierte Daten, begrenzte Ressourcen

Die Situation ist für alle von NIS-2 betroffenen Unternehmen gleichermaßen herausfordernd. Unterschiedliche Reifegrade der Lieferanten und ein stark variierendes Verständnis von Cybersicherheit – oft geprägt durch die jeweilige Branche – erschweren eine einheitliche Bewertung. Hinzu kommt: Oft sind nicht alle Zugriffe bekannt, die potenzielle Risiken mit sich bringen. Einzelgespräche stoßen hier schnell an ihre Grenzen. Gleichzeitig steigt der Druck, den Anforderungen interner und externer Stakeholder, wie Geschäftsleitung, Auditoren und regulatorischen Instanzen, gerecht zu werden.

Alles in allem fehlt es an einer objektiven Datenbasis zur Einschätzung von Cyber-Risiken in der Lieferkette. Bestehende Verfahren wie Interviews oder manuelle Abfragen sind extrem zeitaufwendig und in ihrer Aussagekraft oft begrenzt. Zudem stehen für eine vollumfängliche Bewertung nicht genügend personelle Ressourcen zur Verfügung.

Kurz: Für Unternehmen mit hunderten oder gar tausenden Lieferanten braucht es eine nachvollziehbare, skalierbare und effiziente Bewertungsmethodik, um Transparenz zu schaffen und Risiken systematisch zu managen. Ziel des Projektes war daher die Einführung eines digitalen, skalierbaren Verfahrens, das sowohl praxisnah als auch regelkonform ist.

Lösung: Hybrides Assessment mit intelligenter Technologie

Vorgehen und Projekt-Highlights

Zur einheitlichen und nachvollziehbaren Bewertung der Lieferanten wurde ein standardisierter Fragenkatalog mit rund 30 Fragen entwickelt, der auf ISO 27001, NIST, C5 und IT-Grundschutz basiert. Die Gesamtbewertung erfolgte in einem hybriden Verfahren: über den digitalen Fragebogen zur Selbstauskunft, einen automatisierten, nicht-invasiven Schwachstellenscan der externen Angriffsfläche sowie anhand der fachlichen Einschätzung durch die Experten der AON Cyber Advisory. Diese übernahmen zudem die Kommunikation mit den Lieferanten, analysierten die eingegangenen Daten und bereiteten die Ergebnisse strukturiert für das interne Reporting auf.

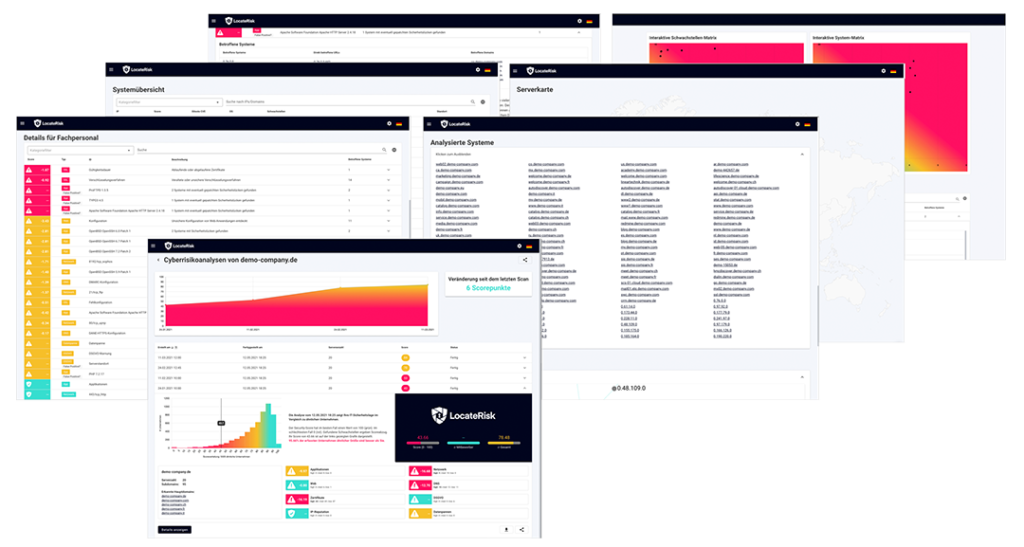

Die technologische Grundlage des Projekts bildete die Plattform von LocateRisk. Mit ihr können Organisationen die IT-Sicherheitslage ihrer Lieferanten und Dienstleister effizient validieren, überwachen und vergleichen. Die Kombination aus automatisierten Risiko-Scans, digitalen Compliance-Fragebögen sowie leistungsstarken Vergleichs- und Verwaltungsfunktionen macht das Lieferanten-Risikomanagement effizient, transparent und skalierbar. Mehr zum Cybersecurity Compliance Mapping

Ein zentrales Element ist das Performance-Dashboard, das alle sicherheitsrelevanten Informationen – wie Kritikalität, IT-Risiko-Score, Compliance-Status und aktuelle Veränderungen – übersichtlich visualisiert. Dies ermöglicht es, potenzielle Risiken durch Dritte frühzeitig zu erkennen und gezielt zu adressieren.

„Selbst unser Auditor hat das Vorgehen ausdrücklich gelobt und betont, dass er sich wünscht, andere Unternehmen würden ähnlich strukturiert vorgehen.“, betont der Hersteller.

Wichtige Erkenntnisse, aber auch Hürden im Projektverlauf

Einige Lieferanten mussten gezielt motiviert und überzeugt werden, um eine aktive Teilnahme zu erreichen. Die Mehrheit – rund 60 bis 70 % – zeigte sich kooperativ und setzte die Anforderungen bereitwillig um. Ein kleiner Teil der Lieferanten stand der Einbindung eines externen Dritten zunächst skeptisch gegenüber. In diesen Fällen waren gesonderte Zusicherungen erforderlich, um die Teilnahme zu bestätigen.

Einzelne Lieferanten hatten Bedenken, der eingesetzte, nicht-invasive Scan könnte in interne Systeme eindringen. Da es sich jedoch ausschließlich um externe IT-Sicherheitsanalysen handelt, die keinerlei Zugangshindernisse überwinden, konnten die Vorbehalte schnell ausgeräumt werden. Schlussendlich gab es auch einige Lieferanten, die eine Teilnahme grundsätzlich verweigerten – sei es aus Sorge um die Offenlegung ihrer Cybersicherheitslage oder aufgrund interner Firmenrichtlinien. Diese Unternehmen mussten im weiteren Verlauf unabhängig von der tatsächlichen IT-Sicherheitslage als kritisches Risiko eingestuft werden.

Interessante Entwicklung am Rande: Ein zunächst skeptischer Lieferant entschied sich nach dem Projekt, das automatisierte Vorgehen künftig selbst zur Bewertung seiner eigenen Lieferkette zu nutzen – als Vorbereitung auf seine eigene NIS-2-Strategie.

Effizienz, Transparenz und Nachweisbarkeit – die Highlights des Projekts

Das Projekt überzeugte durch eine außergewöhnlich hohe Effizienz: Innerhalb von nur zehn Wochen konnten 50 Lieferanten systematisch bewertet werden. Dabei betrug die durchschnittliche Selbstauskunft über den digitalen Fragebogen weniger als 30 Minuten pro Lieferant.

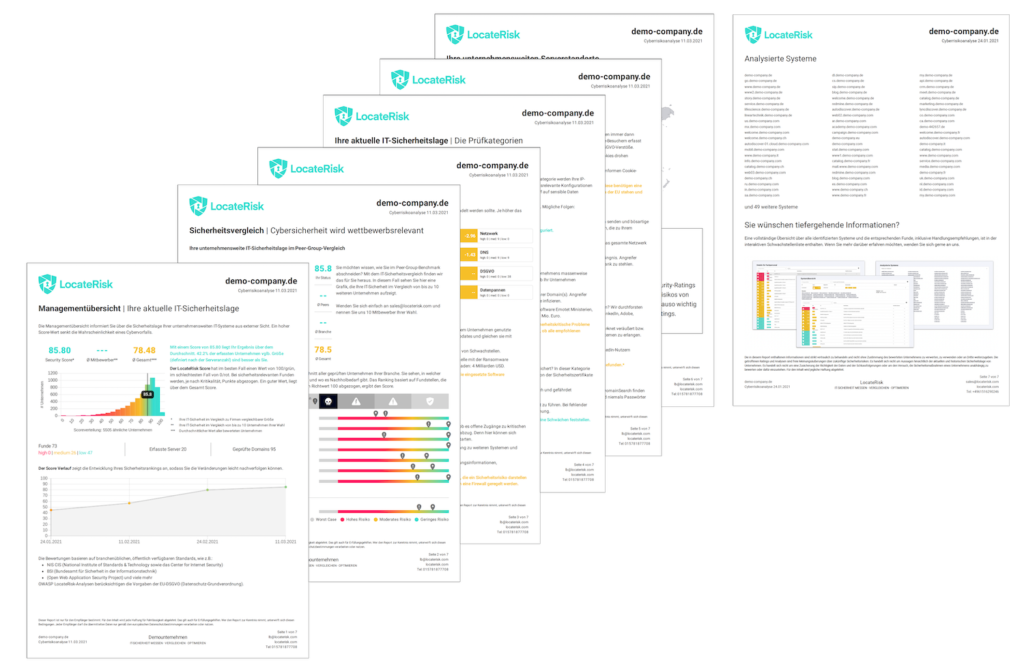

Für den Hersteller wurde ein umfassender Gesamtbericht erstellt, der alle relevanten Erkenntnisse zur Cybersicherheitslage der Lieferanten bündelte. Er enthielt klare Handlungsempfehlungen zur Priorisierung, etwa mit welchen Lieferanten sich kurzfristig vertiefend auseinandergesetzt werden sollte. Auch die Lieferanten selbst profitierten: Jedes Unternehmen erhielt eine individuelle Auswertung mit persönlichen Ergebnissen sowie konkreten Empfehlungen zur Verbesserung.

Die Ergebnisse wurden visuell aufbereitet – in Form übersichtlicher Grafiken und einer Matrix, die eine schnelle Einschätzung und Vergleichbarkeit der IT-Sicherheitslage erlaubte. So entstand ein klares Bild über das IT-Sicherheitsniveau der bewerteten Lieferanten.

Besonders relevant hinsichtlich der Risikovermeidung: Im Rahmen der Bewertung wurden Lieferanten mit Systemzugriffen identifiziert, die ein erhöhtes Risiko darstellten. In diesen Fällen wurden gezielt Gespräche mit den verantwortlichen Personen geführt und die Zugriffsrechte eingeschränkt, bis ein höheres IT-Sicherheitsniveau nachgewiesen werden konnte. Mehr zur IT-Risikoanalyse

Ergebnisse und Mehrwert

- Zeitersparnis: Über 70 % Reduktion des Aufwands im Vergleich zu manuellen Verfahren.

- Technische Validierung: Kombination von Fragenkatalogen mit automatisierten, nicht-invasiven Schwachstellen-Scans.

- Risikomanagement: Stärkung der internen Governance durch einen risikobasierten Ansatz bei der Lieferantenbewertung.

- Anschlussfähigkeit: Fundierte Datenbasis für gezielte Folgeprojekte wie Sicherheitsgespräche oder Vertragsanpassungen.

Zudem erfüllt die zugrunde liegende Methodik wichtige regulatorische Anforderungen und dient als prüfbarer Nachweis für ein aktives Third-Party-Risk-Management – beispielsweise im Kontext der NIS-2-Richtlinie.

Fazit und Ausblick: Ein effizientes Modell für resilientere Lieferketten

Angesichts zunehmender Cyberangriffe über die Lieferkette steigen die Anforderungen an deren Sicherheit. Regulatorische Vorgaben wie NIS-2 und DORA erfordern skalierbare Methoden, um IT-Sicherheitsrisiken durch Dritte systematisch zu bewerten. Genau hier setzt der gewählte Ansatz an: Er steigert die Transparenz durch kontinuierliche, vergleichbare Lieferanten-Cyber-Risikoprüfungen und trägt mit gezielten Empfehlungen zu mehr Resilienz bei dem NIS-2 relevanten Produktionsunternehmen und dessen Lieferkette bei.

Ein weiterer Mehrwert zeigte sich im Kontext der ISO 27001-Zertifizierung. Die durchgeführte Lieferantenbewertung konnte vom Hersteller als dokumentierter Nachweis für die Kontrolle und Bewertung von Risiken in der Lieferkette verwendet werden – ganz im Sinne der Norm-Anforderungen. Die Ergebnisberichte und Dokumentationen flossen ohne zusätzlichen Aufwand direkt in das Audit ein und trugen zur erfolgreichen Zertifizierung bei.

„So geht Supply Chain Risk Management heute: Wir haben einen skalierbaren Prozess etabliert, der nicht nur Ressourcen schont, sondern auch Auditoren überzeugt.“

— Florian Lange · Cyber Security Advisor bei AON Cyber Advisory

Projekterfolge: Effizient, skalierbar und anschlussfähig

- Bis zu 50 Lieferanten in 10 Wochen bewertet statt 12 Monate im alten Verfahren.

- Schwachstellen priorisieren: Klar bewertete Findings mit CVSS-Klassifizierung.

- Reporting vereinfachen: Management-kompatible Score-Kennzahlen für monatliche Reports.

- Dienstleister bewerten: Objektive Datenbasis für Partner-Audits und IT-Risikoeinschätzungen.

Fragen Sie jetzt Ihre persönliche Live-Demo an

Erkennen und reduzieren Sie Ihre Cyberrisiken durch einen vergleichbaren und verständlichen Überblick Ihrer IT-Sicherheit. Lassen Sie sich von unseren Experten beraten und finden Sie heraus, wie LocateRisk Ihnen bei der Lösung Ihrer Cyberrisiken helfen kann.