Förderschwerpunkt: Analyse des Ist-Zustandes der IT-Sicherheit

Das NRW-Programm „MID-Digitale Sicherheit“ bezuschusst IST-Analysen, mit denen Sie Sicherheitslücken in Ihrem Unternehmen identifizieren und schließen können.

Mehr Sicherheit in der Lieferkette

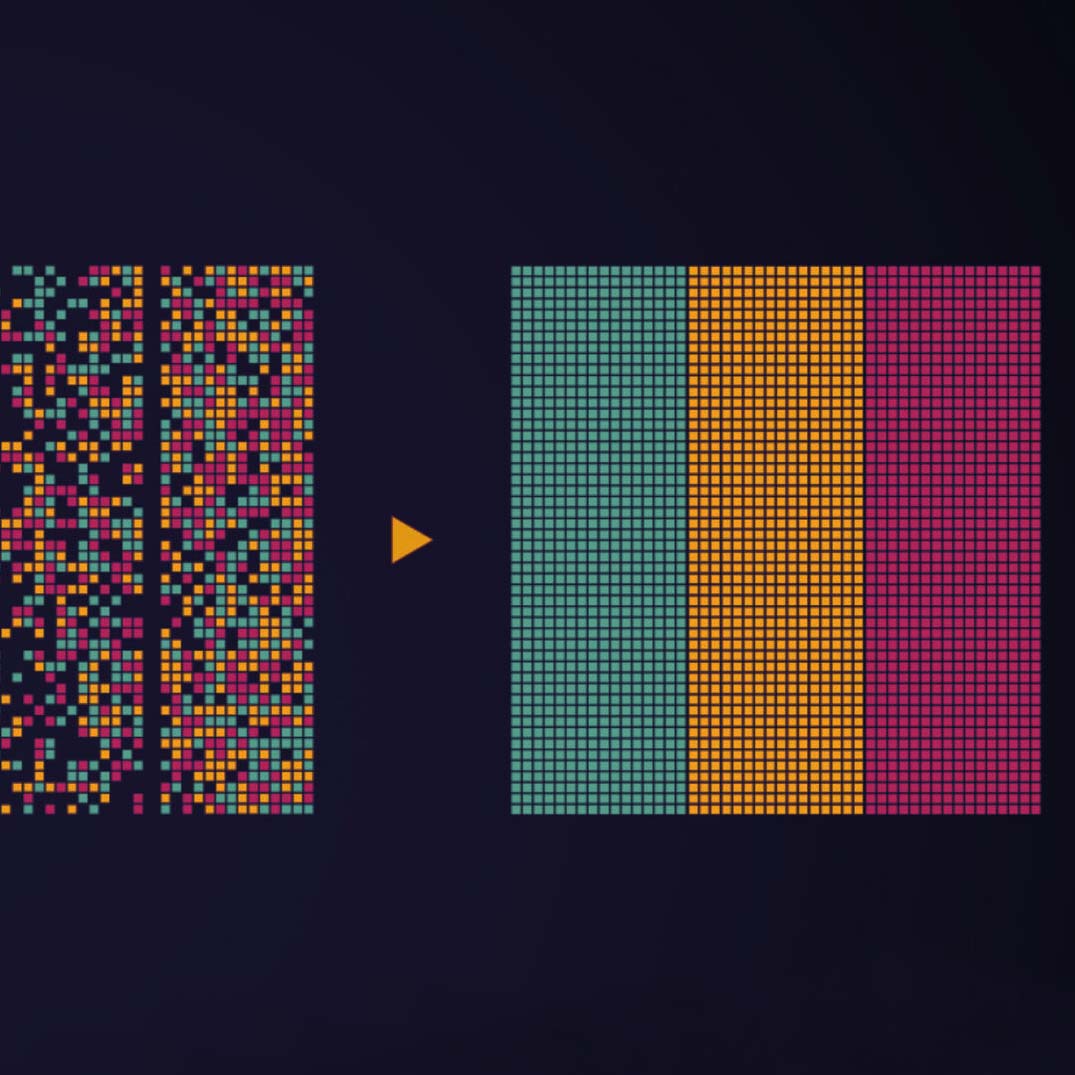

Zur Prävention in globalen Lieferketten: LocateRisk hat das Lieferanten-IT-Risikomanagement automatisiert.

IT-Sicherheitsgesetz 2.0 und NIS 2

Erfahren Sie, was heute schon gilt, was zukünftig kommt und warum Ihr Umsetzungsstatus jetzt auf den Prüfstand gehört.

Legen Sie den Grundstein für Ihren IT-Schutz – mit diesen 5 Tipps

Täglich neue Cyber-Angriffe und kein Ende in Sicht. Erfahren Sie hier, wie Sie in 5 Schritten Ihr Unternehmen grundlegend schützen.

EU-Richtlinie NIS2 jetzt amtlich

Erfahren Sie wen sie betrifft, was sich ändert und wie wir Sie heute schon bei der Erfüllung der Anforderungen unterstützen.

Wie Sie das Ransomware-Angriffsrisiko minimieren

Ransomware-Angriffe sind eine Bedrohung für Wirtschaft und Gesellschaft. Umso wichtiger, die Risiken kontinuierlich zu minimieren können.

Neue Partnerschaft mit Aphos

NEWS UPDATE! Wir freuen uns mit der Aphos – Gesellschaft für IT-Sicherheit, einen einen neuen, starken Partner an unserer Seite zu haben.

Wie sicher ist Ihre Cloud-Umgebung?

Gut zu wissen: Cloud Services sind kein Standard-Modell für IT-Sicherheit. Denn wie so oft im Leben gilt auch hier: Es kommt ganz darauf an …

IT-Sicherheit und das Lieferkettengesetz: Was jetzt zu tun ist

Im Fokus des Lieferkettengesetzes stehen Nachhaltigkeit und Menschenrechte. Aber auch das Thema Cybersecurity wird relevant. Erfahren Sie, was Sie heute schon tun können.

Schatten-IT: So spüren Sie verborgene Systeme auf

Vergessene Systeme im Unternehmensnetzwerk werden schnell zum Eintrittstor für Angreifer. Erfahren Sie was Schatten-IT ist und wie Sie die Systeme mühelos aufspüren.

E-Mail-Sicherheit mit SPF, DKIM und DMARC

SPF, DKIM und DMARC sind Standards, um Spoofing und Pishing-Attacken einzudämmen. Der Eintrag ist schnell gemacht. Wir zeigen, wie es geht.

Sicherheitslücke in Log4j – Finden Sie heraus, welche Ihrer Server betroffen sind

Sicherheitslücke in Log4j – Angriffe laufen bereits. Verlieren Sie keine Zeit und überprüfen Sie die Sicherheit Ihrer Systeme.

Statistik zur IT-Sicherheit: Hessische Gemeinden

IT-Sicherheitsexperten warnen schon lange vor den Cyberrisiken in öffentlichen Verwaltungen. Die Probleme sind bekannt. Bei den Ergebnissen hapert es noch.

Statistiken zur IT-Sicherheit: Die Parteien

Wie steht es um die Cybersicherheit in Deutschland? Wie ist die Lage bei den Parteien? Unsere Erhebung zeigt, es gibt noch viel Luft nach oben.